การเปลี่ยนชุดความพร้อมใช้งาน Azure ที่มีอยู่

6/21/2016 – อัปเดต ตั้งแต่ฉันโพสต์บทความนี้ฉันได้รับแจ้งจากแหล่งที่เชื่อถือได้ว่ามีสคริปต์ PowerShell ใหม่ที่สามารถเปลี่ยนชุดความพร้อมของ Azure ที่มีอยู่ได้อย่างน่าเชื่อถือมากขึ้น ฉันยังไม่ได้ลองเลย แต่ผมเชื่อว่า Source และ Microsoft Premiere Support ได้นำพาเขาไปสู่บทความนี้ https://gallery.technet.microsoft.com/Azure-RM-Availability-Set-39e19d01 ฉันรู้สึกแปลกใจเล็กน้อยที่พบในวันนี้ว่าไม่สะดวกที่จะเปลี่ยนสิ่งที่มีอยู่ตั้งค่า VM ไว้ในเมื่อสร้างแล้ว พอร์ทัล Azure ไม่มีกลไกในการเพิ่ม VM ที่มีอยู่ลงในชุดข้อมูลว่าง โชคดีสำหรับฉันฉันสะดุดเมื่อทรัพยากรที่ดีนี้ ตั้งค่าตัวจัดการทรัพยากร Azure VM AvailabilitySet โดยการใช้สคริปต์ PowerShell พร้อมสำหรับการดาวน์โหลดในบทความนั้นฉันสามารถเพิ่ม VMs สองเครื่องที่มีอยู่ไปยังสิ่งที่ฉันสร้างไว้ สุดท้ายฉันสามารถเปลี่ยนชุดว่างที่มีอยู่ Azure VM – สิ่งที่ประหยัดชีวิต!

SQL Server Failover Clusters https://azure.microsoft.com

SQL Server Failover Clusters https://azure.microsoft.com ลัสเตอร์ทั้งสองและพยานในการแชร์ไฟล์ไปยังชุดข้อมูลการจองที่เหมือนกัน [/ caption]

ลัสเตอร์ทั้งสองและพยานในการแชร์ไฟล์ไปยังชุดข้อมูลการจองที่เหมือนกัน [/ caption] หนดคลัสเตอร์ใช้ IP แบบคงที่ [/ caption]

หนดคลัสเตอร์ใช้ IP แบบคงที่ [/ caption] ่ 5 – ตรวจสอบให้แน่ใจว่าได้เพิ่มพื้นที่เก็บข้อมูลเพิ่มเติมสำหรับแต่ละโหนดคลัสเตอร์ [/ caption]

่ 5 – ตรวจสอบให้แน่ใจว่าได้เพิ่มพื้นที่เก็บข้อมูลเพิ่มเติมสำหรับแต่ละโหนดคลัสเตอร์ [/ caption] ละ Failover Clustering ในคลัสเตอร์ทั้งสองโหนด [/ caption] เมื่อคุณสมบัติเหล่านี้ได้รับการเปิดใช้งานแล้วคุณก็พร้อมที่จะใช้งาน สร้างกลุ่มของคุณ ขั้นตอนส่วนใหญ่ที่ฉันกำลังจะแสดงให้คุณสามารถทำได้ทั้งผ่านทาง PowerShell และ GUI อย่างไรก็ตามผมจะแนะนำว่าสำหรับขั้นตอนแรกนี้คุณใช้ PowerShell เพื่อสร้างคลัสเตอร์ของคุณ ถ้าคุณเลือกที่จะใช้ Failover Cluster Manager GUI เพื่อสร้างคลัสเตอร์คุณจะพบว่าคุณได้รับการแก้ไขด้วยคลัสเตอร์ที่กำลังออกที่อยู่ IP ซ้ำ โดยไม่ต้องไปรายละเอียดมากสิ่งที่คุณจะพบคือ Azure VMs ต้องใช้ DHCP การระบุ "IP แบบสโตร" เมื่อเราสร้าง VM ในพอร์ทัล Azure ทั้งหมดที่เราทำคือสร้างการจัดเรียงแบบ DHCP ไม่เหมือนกับการจอง DHCP เนื่องจากการจอง DHCP จริงจะนำที่อยู่ IP ออกจากพูล DHCP แทนที่จะระบุ IP แบบคงที่ในพอร์ทัล Azure ก็หมายความว่าถ้าที่อยู่ IP นี้ยังคงพร้อมใช้งานเมื่อ VM ร้องขอให้ Azure จะออก IP ดังกล่าว อย่างไรก็ตามถ้า VM ของคุณออฟไลน์และโฮสต์อื่นมาออนไลน์ในเครือข่ายย่อยเดียวกันนั้นเป็นอย่างดีอาจจะออกที่อยู่ IP เดียวกัน มีผลข้างเคียงแปลก ๆ กับ Azure ที่มีการใช้ DHCP เมื่อสร้างคลัสเตอร์ด้วย Windows Server Failover Cluster GUI เมื่อโฮสต์ใช้ DHCP (ซึ่งจำเป็นต้องมี) ไม่มีตัวเลือกในการระบุที่อยู่ IP ของคลัสเตอร์ แทนที่จะต้องอาศัย DHCP เพื่อขอรับที่อยู่ สิ่งแปลกคือ DHCP จะออกที่อยู่ IP ซ้ำกันโดยปกติจะเป็นที่อยู่ IP เดียวกันกับโฮสต์ที่ขอที่อยู่ IP ใหม่ คลัสเตอร์มักจะสมบูรณ์ แต่คุณอาจมีข้อผิดพลาดที่แปลก ๆ และอาจจำเป็นต้องเรียกใช้ Windows Server Failover Cluster GUI จากโหนดอื่นเพื่อให้ทำงานได้ เมื่อคุณได้รับมันทำงานคุณจะต้องการเปลี่ยนที่อยู่ IP คลัสเตอร์ไปยังที่อยู่ที่ไม่ได้ใช้งานในเครือข่าย คุณสามารถหลีกเลี่ยงปัญหาทั้งหมดได้ด้วยการสร้างคลัสเตอร์ผ่าน Powershell และระบุที่อยู่ IP ของคลัสเตอร์เป็นส่วนหนึ่งของคำสั่ง PowerShell เพื่อสร้างคลัสเตอร์ คุณสามารถสร้างคลัสเตอร์โดยใช้คำสั่ง New-Cluster ดังนี้:

ละ Failover Clustering ในคลัสเตอร์ทั้งสองโหนด [/ caption] เมื่อคุณสมบัติเหล่านี้ได้รับการเปิดใช้งานแล้วคุณก็พร้อมที่จะใช้งาน สร้างกลุ่มของคุณ ขั้นตอนส่วนใหญ่ที่ฉันกำลังจะแสดงให้คุณสามารถทำได้ทั้งผ่านทาง PowerShell และ GUI อย่างไรก็ตามผมจะแนะนำว่าสำหรับขั้นตอนแรกนี้คุณใช้ PowerShell เพื่อสร้างคลัสเตอร์ของคุณ ถ้าคุณเลือกที่จะใช้ Failover Cluster Manager GUI เพื่อสร้างคลัสเตอร์คุณจะพบว่าคุณได้รับการแก้ไขด้วยคลัสเตอร์ที่กำลังออกที่อยู่ IP ซ้ำ โดยไม่ต้องไปรายละเอียดมากสิ่งที่คุณจะพบคือ Azure VMs ต้องใช้ DHCP การระบุ "IP แบบสโตร" เมื่อเราสร้าง VM ในพอร์ทัล Azure ทั้งหมดที่เราทำคือสร้างการจัดเรียงแบบ DHCP ไม่เหมือนกับการจอง DHCP เนื่องจากการจอง DHCP จริงจะนำที่อยู่ IP ออกจากพูล DHCP แทนที่จะระบุ IP แบบคงที่ในพอร์ทัล Azure ก็หมายความว่าถ้าที่อยู่ IP นี้ยังคงพร้อมใช้งานเมื่อ VM ร้องขอให้ Azure จะออก IP ดังกล่าว อย่างไรก็ตามถ้า VM ของคุณออฟไลน์และโฮสต์อื่นมาออนไลน์ในเครือข่ายย่อยเดียวกันนั้นเป็นอย่างดีอาจจะออกที่อยู่ IP เดียวกัน มีผลข้างเคียงแปลก ๆ กับ Azure ที่มีการใช้ DHCP เมื่อสร้างคลัสเตอร์ด้วย Windows Server Failover Cluster GUI เมื่อโฮสต์ใช้ DHCP (ซึ่งจำเป็นต้องมี) ไม่มีตัวเลือกในการระบุที่อยู่ IP ของคลัสเตอร์ แทนที่จะต้องอาศัย DHCP เพื่อขอรับที่อยู่ สิ่งแปลกคือ DHCP จะออกที่อยู่ IP ซ้ำกันโดยปกติจะเป็นที่อยู่ IP เดียวกันกับโฮสต์ที่ขอที่อยู่ IP ใหม่ คลัสเตอร์มักจะสมบูรณ์ แต่คุณอาจมีข้อผิดพลาดที่แปลก ๆ และอาจจำเป็นต้องเรียกใช้ Windows Server Failover Cluster GUI จากโหนดอื่นเพื่อให้ทำงานได้ เมื่อคุณได้รับมันทำงานคุณจะต้องการเปลี่ยนที่อยู่ IP คลัสเตอร์ไปยังที่อยู่ที่ไม่ได้ใช้งานในเครือข่าย คุณสามารถหลีกเลี่ยงปัญหาทั้งหมดได้ด้วยการสร้างคลัสเตอร์ผ่าน Powershell และระบุที่อยู่ IP ของคลัสเตอร์เป็นส่วนหนึ่งของคำสั่ง PowerShell เพื่อสร้างคลัสเตอร์ คุณสามารถสร้างคลัสเตอร์โดยใช้คำสั่ง New-Cluster ดังนี้: dth = "660"] รูปที่ 7 – ผลลัพธ์ของการสร้างคลัสเตอร์และคำสั่งตรวจสอบคลัสเตอร์ [/ caption]

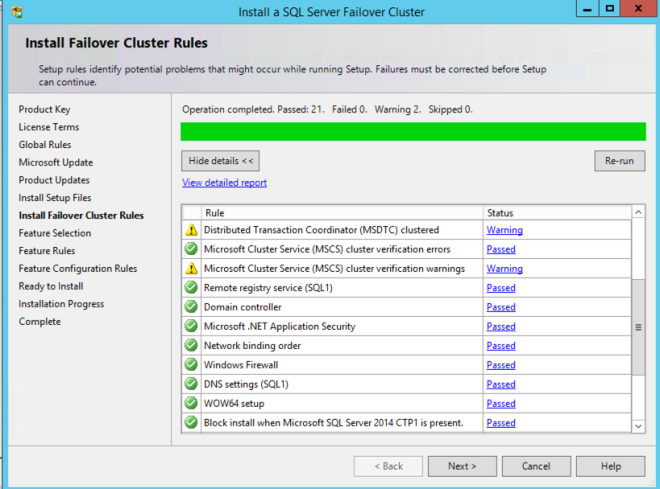

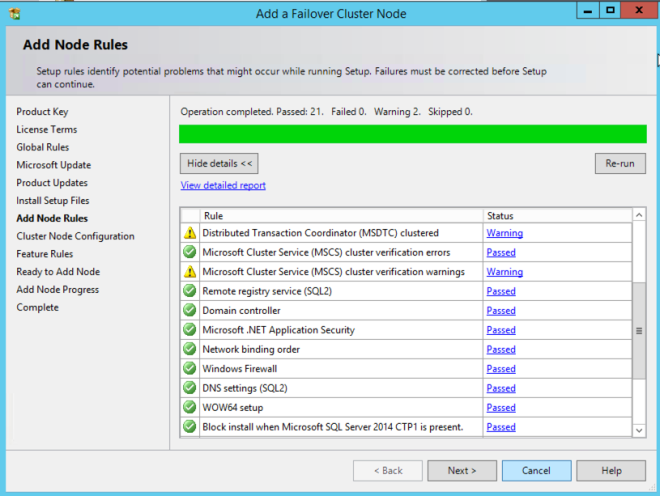

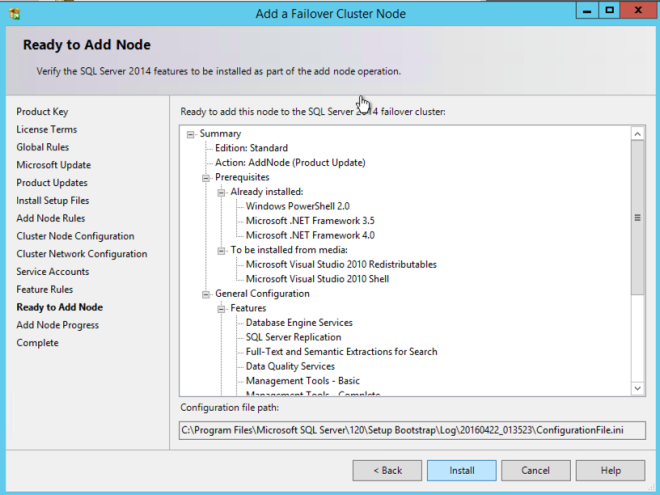

dth = "660"] รูปที่ 7 – ผลลัพธ์ของการสร้างคลัสเตอร์และคำสั่งตรวจสอบคลัสเตอร์ [/ caption] กสร้างคลัสเตอร์ [/ caption] ระหว่างการติดตั้งคุณสามารถใช้ตัวเลือกเริ่มต้นทั้งหมดได้ บัญชีบริการที่คุณใช้ต้องเป็นบัญชีโดเมนและอยู่ในกลุ่มผู้ดูแลระบบภายในของแต่ละโหนดในคลัสเตอร์ รูปที่ 9 – บัญชีบริการต้องเป็นบัญชีโดเมนที

กสร้างคลัสเตอร์ [/ caption] ระหว่างการติดตั้งคุณสามารถใช้ตัวเลือกเริ่มต้นทั้งหมดได้ บัญชีบริการที่คุณใช้ต้องเป็นบัญชีโดเมนและอยู่ในกลุ่มผู้ดูแลระบบภายในของแต่ละโหนดในคลัสเตอร์ รูปที่ 9 – บัญชีบริการต้องเป็นบัญชีโดเมนที ่อยู่ในกลุ่ม Local Admins ในแต่ละโหนด [/ caption] เมื่อ DataKeeper ได้รับการติดตั้งและได้รับสิทธิการใช้งานแล้ว แต่ละโหนดคุณจะต้องรีบูตเซิร์ฟเวอร์

่อยู่ในกลุ่ม Local Admins ในแต่ละโหนด [/ caption] เมื่อ DataKeeper ได้รับการติดตั้งและได้รับสิทธิการใช้งานแล้ว แต่ละโหนดคุณจะต้องรีบูตเซิร์ฟเวอร์ เชื่อมต่อกับ SQL

เชื่อมต่อกับ SQL 1 เชื่อมต่อกับ SQ

1 เชื่อมต่อกับ SQ L2 เมื่อคุณเชื่อมต่อกับเซิร์ฟเวอร์แต่ละเครื่องคุณพร้อมที่จะสร้าง DataKeeper Volume แล้ว คลิกขวาที่งานและเลือก "สร้างง

L2 เมื่อคุณเชื่อมต่อกับเซิร์ฟเวอร์แต่ละเครื่องคุณพร้อมที่จะสร้าง DataKeeper Volume แล้ว คลิกขวาที่งานและเลือก "สร้างง าน" ให้ชื่องานและคำอธิบาย

าน" ให้ชื่องานและคำอธิบาย  เลือกเซิร์ฟเวอร์ต้นทาง IP และไดรฟ์ข้อมูล ที่อยู่ IP คือการรับส่งข้อมูลการจำลองแบบจะเดินทางหรือไม่

เลือกเซิร์ฟเวอร์ต้นทาง IP และไดรฟ์ข้อมูล ที่อยู่ IP คือการรับส่งข้อมูลการจำลองแบบจะเดินทางหรือไม่  เลือกเซิร์ฟเวอร์เป้าหมายของคุณ

เลือกเซิร์ฟเวอร์เป้าหมายของคุณ  เลือกตัวเลือกของคุณ สำหรับจุดประสงค์ของเราที่ VM ทั้งสองอยู่ในพื้นที่ทางภูมิศาสตร์เดียวกันเราจะเลือกการจำลองแบบซิงโครนัส สำหรับการจำลองแบบระยะไกลคุณจะต้องการใช้แบบอะซิงโครนัสและเปิดใช้งานการบีบอัดบางอย่าง

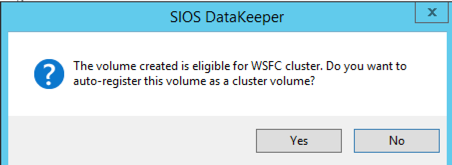

เลือกตัวเลือกของคุณ สำหรับจุดประสงค์ของเราที่ VM ทั้งสองอยู่ในพื้นที่ทางภูมิศาสตร์เดียวกันเราจะเลือกการจำลองแบบซิงโครนัส สำหรับการจำลองแบบระยะไกลคุณจะต้องการใช้แบบอะซิงโครนัสและเปิดใช้งานการบีบอัดบางอย่าง  เมื่อคลิกใช่ที่ป๊อปอัปล่าสุดคุณจะลงทะเบียนแหล่งข้อมูลไดรฟ์ DataKeeper ใหม่ในที่จัดเก็บที่พร้อมใช้งานใน Failover Clustering

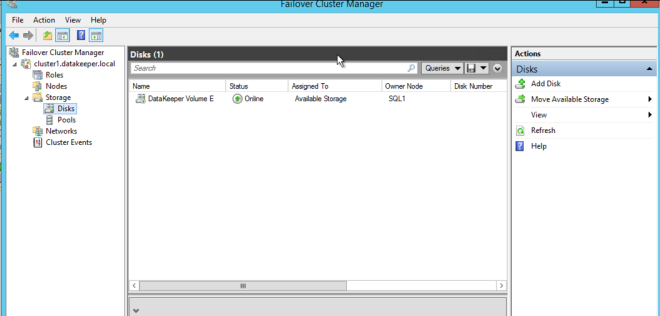

เมื่อคลิกใช่ที่ป๊อปอัปล่าสุดคุณจะลงทะเบียนแหล่งข้อมูลไดรฟ์ DataKeeper ใหม่ในที่จัดเก็บที่พร้อมใช้งานใน Failover Clustering  คุณจะเห็นแหล่งข้อมูล Volume DataKeeper ใหม่ใน Storage ที่มีอยู่

คุณจะเห็นแหล่งข้อมูล Volume DataKeeper ใหม่ใน Storage ที่มีอยู่

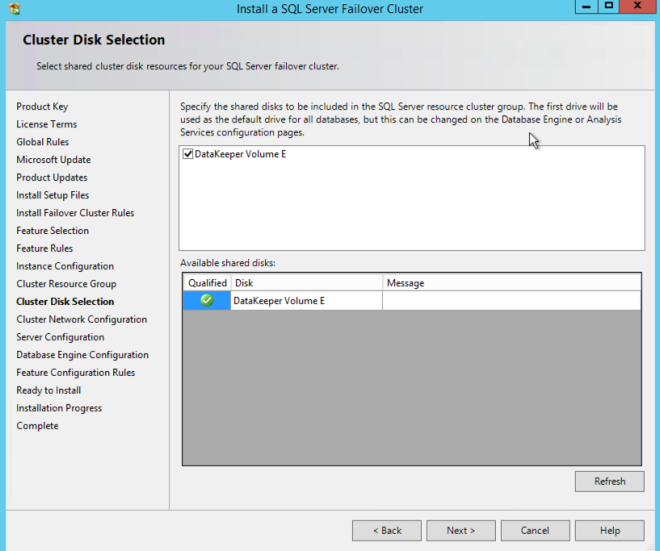

คุณเห็นว่า DataKeeper Volume Resource ได้รับการยอมรับว่าเป็นรีซอร์สดิสก์ที่ใช้ได้เช่นเดียวกับที่เป็นดิสก์ที่ใช้ร่วมกัน

คุณเห็นว่า DataKeeper Volume Resource ได้รับการยอมรับว่าเป็นรีซอร์สดิสก์ที่ใช้ได้เช่นเดียวกับที่เป็นดิสก์ที่ใช้ร่วมกัน  จดบันทึกที่อยู่ IP ที่คุณเลือกไว้ที่นี่ ต้องเป็นที่อยู่ IP เฉพาะในเครือข่ายของคุณ เราจะใช้ที่อยู่ IP เดียวกันนี้ในภายหลังเมื่อเราสร้าง Balancer โหลดภายในของเรา

จดบันทึกที่อยู่ IP ที่คุณเลือกไว้ที่นี่ ต้องเป็นที่อยู่ IP เฉพาะในเครือข่ายของคุณ เราจะใช้ที่อยู่ IP เดียวกันนี้ในภายหลังเมื่อเราสร้าง Balancer โหลดภายในของเรา

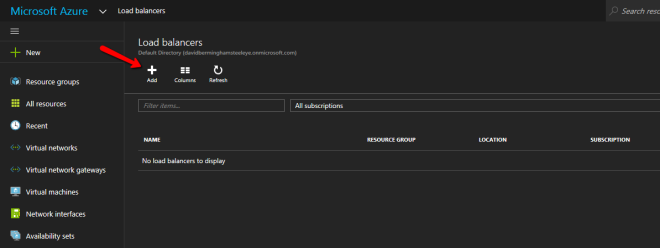

คุณสามารถใช้ Public Balancer โหลดถ้าไคลเอ็นต์ของคุณเชื่อมต่อผ่านทางอินเทอร์เน็ตสาธารณะ แต่สมมติว่าลูกค้าของคุณอาศัยอยู่ใน vNet เดียวกันเราจะสร้าง Internal Balancer โหลด สิ่งสำคัญที่ต้องจดบันทึกไว้ในที่นี้ก็คือ Virtual Network จะเหมือนกับเครือข่ายที่โหนดคลัสเตอร์ของคุณอาศัยอยู่ นอกจากนี้ที่อยู่ IP ส่วนตัวที่คุณระบุจะเหมือนกับที่อยู่ที่คุณใช้ในการสร้างทรัพยากรคลัสเตอร์ SQL

คุณสามารถใช้ Public Balancer โหลดถ้าไคลเอ็นต์ของคุณเชื่อมต่อผ่านทางอินเทอร์เน็ตสาธารณะ แต่สมมติว่าลูกค้าของคุณอาศัยอยู่ใน vNet เดียวกันเราจะสร้าง Internal Balancer โหลด สิ่งสำคัญที่ต้องจดบันทึกไว้ในที่นี้ก็คือ Virtual Network จะเหมือนกับเครือข่ายที่โหนดคลัสเตอร์ของคุณอาศัยอยู่ นอกจากนี้ที่อยู่ IP ส่วนตัวที่คุณระบุจะเหมือนกับที่อยู่ที่คุณใช้ในการสร้างทรัพยากรคลัสเตอร์ SQL

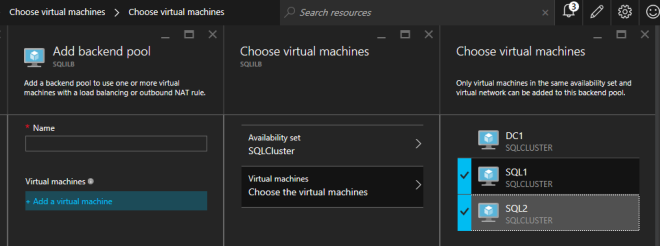

หลังจากสร้าง Internal Load Balancer (ILB) แล้วคุณจะต้องแก้ไขไฟล์ สิ่งแรกที่เราจะทำคือการเพิ่มแบ็กเอนด์พูล ในขั้นตอนนี้คุณจะเลือกชุดความพร้อมใช้งานที่เครื่องเซิร์ฟเวอร์คลัสเตอร์ของ SQL อยู่ อย่างไรก็ตามเมื่อคุณเลือก VM ที่แท้จริงเพื่อเพิ่มลงในแบ็กเอนด์พูลให้แน่ใจว่าคุณไม่ได้เลือกพยานร่วมกันในการแชร์ไฟล์ของคุณ เราไม่ต้องการเปลี่ยนเส้นทางการรับส่งข้อมูล SQL ไปยังพยานที่แชร์ไฟล์ของคุณ

หลังจากสร้าง Internal Load Balancer (ILB) แล้วคุณจะต้องแก้ไขไฟล์ สิ่งแรกที่เราจะทำคือการเพิ่มแบ็กเอนด์พูล ในขั้นตอนนี้คุณจะเลือกชุดความพร้อมใช้งานที่เครื่องเซิร์ฟเวอร์คลัสเตอร์ของ SQL อยู่ อย่างไรก็ตามเมื่อคุณเลือก VM ที่แท้จริงเพื่อเพิ่มลงในแบ็กเอนด์พูลให้แน่ใจว่าคุณไม่ได้เลือกพยานร่วมกันในการแชร์ไฟล์ของคุณ เราไม่ต้องการเปลี่ยนเส้นทางการรับส่งข้อมูล SQL ไปยังพยานที่แชร์ไฟล์ของคุณ

สิ่งต่อไปที่เราจะทำคือเพิ่ม Probe การสอบสวนที่เราเพิ่มจะโพรบ Port 59999 โพรบนี้จะกำหนดโหนดที่ใช้งานอยู่ในคลัสเตอร์ของเรา

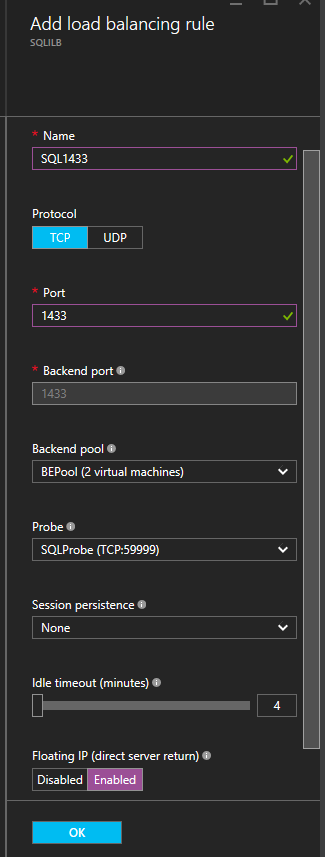

สิ่งต่อไปที่เราจะทำคือเพิ่ม Probe การสอบสวนที่เราเพิ่มจะโพรบ Port 59999 โพรบนี้จะกำหนดโหนดที่ใช้งานอยู่ในคลัสเตอร์ของเรา  จากนั้นเราจำเป็นต้องมีกฎการกระจายการโหลดเพื่อเปลี่ยนเส้นทางการรับส่งข้อมูล SQL Server ในตัวอย่างของเราเราใช้อินสแตนซ์เริ่มต้นของ SQL ซึ่งใช้พอร์ต 1433 นอกจากนี้คุณยังอาจต้องการเพิ่มกฎสำหรับ 1434 หรืออื่น ๆ ตามความต้องการในการใช้งานของคุณ สิ่งสำคัญที่ต้องสังเกตในภาพหน้าจอด้านล่างคือการส่งคืนเซิร์ฟเวอร์โดยตรงจะได้รับการเปิดใช้งาน ตรวจสอบให้แน่ใจว่าคุณได้ทำการเปลี่ยนแปลงนั้น

จากนั้นเราจำเป็นต้องมีกฎการกระจายการโหลดเพื่อเปลี่ยนเส้นทางการรับส่งข้อมูล SQL Server ในตัวอย่างของเราเราใช้อินสแตนซ์เริ่มต้นของ SQL ซึ่งใช้พอร์ต 1433 นอกจากนี้คุณยังอาจต้องการเพิ่มกฎสำหรับ 1434 หรืออื่น ๆ ตามความต้องการในการใช้งานของคุณ สิ่งสำคัญที่ต้องสังเกตในภาพหน้าจอด้านล่างคือการส่งคืนเซิร์ฟเวอร์โดยตรงจะได้รับการเปิดใช้งาน ตรวจสอบให้แน่ใจว่าคุณได้ทำการเปลี่ยนแปลงนั้น

ทำไมบางสิ่งบางอย่างที่เรียบง่ายเช่นการสร้าง VM พร้อมด้วย NIC สองตัวจึงไม่สามารถทำได้ผ่านทาง GUI เป็นอีกเรื่องหนึ่งที่สมบูรณ์ ทำซ้ำโดยได้รับอนุญาตจาก Clu

ทำไมบางสิ่งบางอย่างที่เรียบง่ายเช่นการสร้าง VM พร้อมด้วย NIC สองตัวจึงไม่สามารถทำได้ผ่านทาง GUI เป็นอีกเรื่องหนึ่งที่สมบูรณ์ ทำซ้ำโดยได้รับอนุญาตจาก Clu