Linux 환경에서 SQL Server에 대한 고 가용성을 제공하는 방법

조직이 Linux에서 업무상 중요한 Microsoft SQL Server를 실행하는 경우 IT 팀은 의심 할 여지없이 고 가용성, 성능 및 보안을 지속적으로 유지 관리하는 것이 얼마나 어려운지 알고 있습니다. 특히 어려운 것은 강력한 복제 및 자동 장애 조치로 고 가용성을 보장하는 방법입니다. 오픈 소스 소프트웨어와 쉽게 구성 할 수있는 HA SANless 클러스터 솔루션을 사용하면 조직에 필요한 안전과 성능을 희생하지 않고도보다 간단한 유지 관리 방식을 제공 할 수 있습니다.

Linux에 대한 제한된 고 가용성 옵션

대부분의 Linux 배포판은 IT 부서에 고 가용성을위한 두 가지 열등한 선택을 제공합니다. SQL Server Enterprise Edition에 Always On 가용성 그룹을 구현하는 데 더 많은 비용을 지불하거나 복잡한 DIY HA Linux 구성이 제대로 작동하도록하는 데 어려움을 겪는 것입니다. 하기 어렵다.

Enterprise Edition 사용의 문제점은 상용 하드웨어에서 오픈 소스 운영 체제를 사용하기위한 비용 절감 전략을 약화 시킨다는 것입니다. 제한된 수의 소규모 SQL Server 응용 프로그램의 경우 추가 비용을 정당화 할 수 있습니다. 그러나 많은 데이터베이스 애플리케이션에 비해 너무 비싸고 Linux 용 범용 HA를 제공하는 데 아무 일도하지 않습니다.

Pacemaker 및 Corosync 또는 SUSE Linux Enterprise High Availability Extension과 같은 오픈 소스 소프트웨어를 사용하여 Linux 환경에서 실행되는 모든 애플리케이션에 HA를 제공 할 수 있습니다. 그러나 전체 소프트웨어 스택이 원하는대로 작동하려면 각 응용 프로그램에 대한 사용자 지정 스크립트를 만들고 테스트해야하며 이러한 스크립트는 사용중인 소프트웨어 나 하드웨어를 약간 변경 한 후에도 종종 다시 테스트하고 업데이트해야합니다. SQL Server Standard Edition과 Linux 모두에서 지원되지 않는 가용성 관련 기능은 이러한 노력을 더욱 어렵게 만들 수 있습니다.

Linux에서 SQL Server를위한 대체 고 가용성 솔루션 찾기

HA를 비용 효율적이고 쉽게 구현하기 위해 두 가지 다른 범용 접근 방식을 고려할 수 있습니다.

하나는 중복되고 탄력적 인 SAN (Storage Area Network) 내에서 데이터를 복제하여 데이터를 보호하는 스토리지 기반 시스템을 사용하는 것입니다. 이 접근 방식은 호스트 운영 체제와 관련이 없지만 전체 SAN 인프라를 단일 공급 업체로부터 확보해야하며 고 가용성을 제공하기 위해 별도의 장애 조치 프로비저닝에 의존해야합니다.

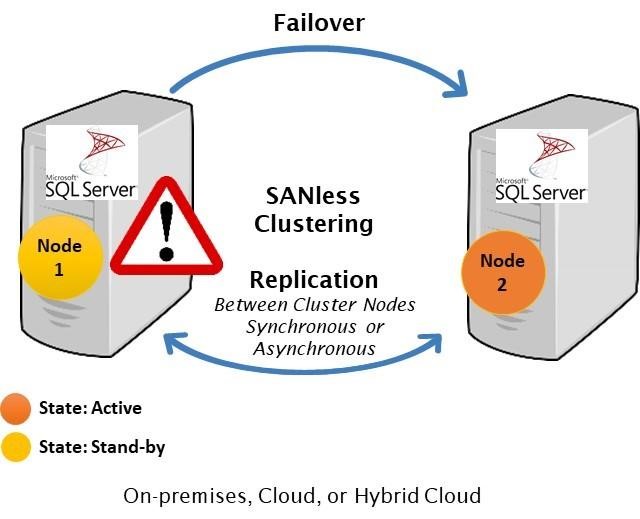

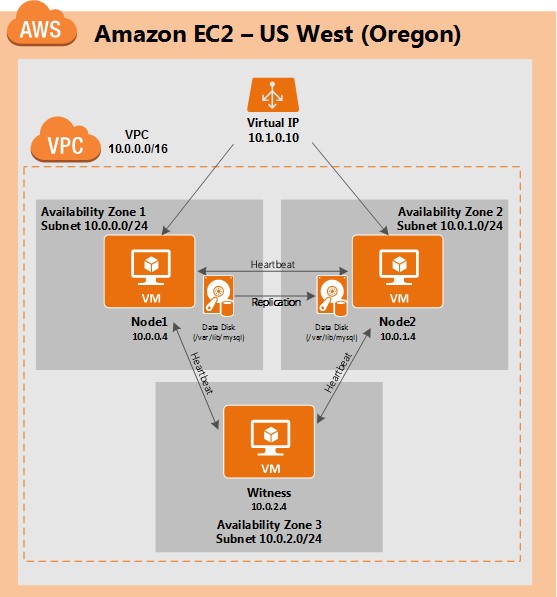

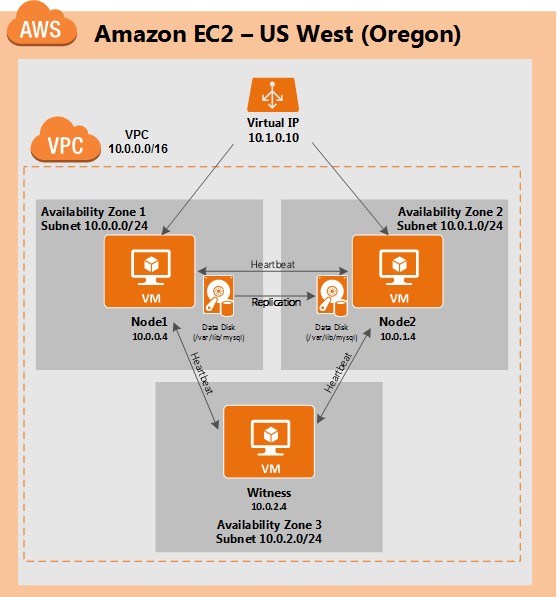

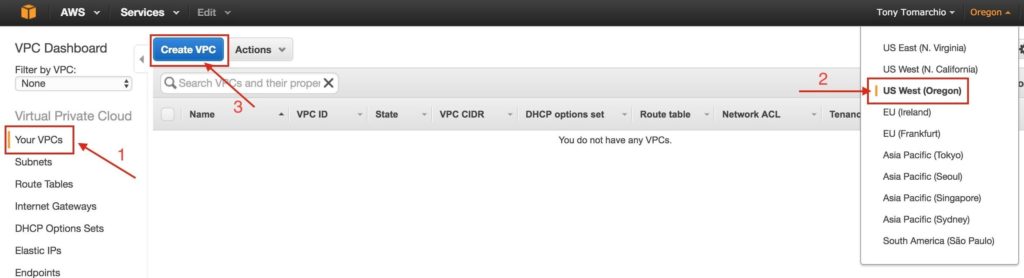

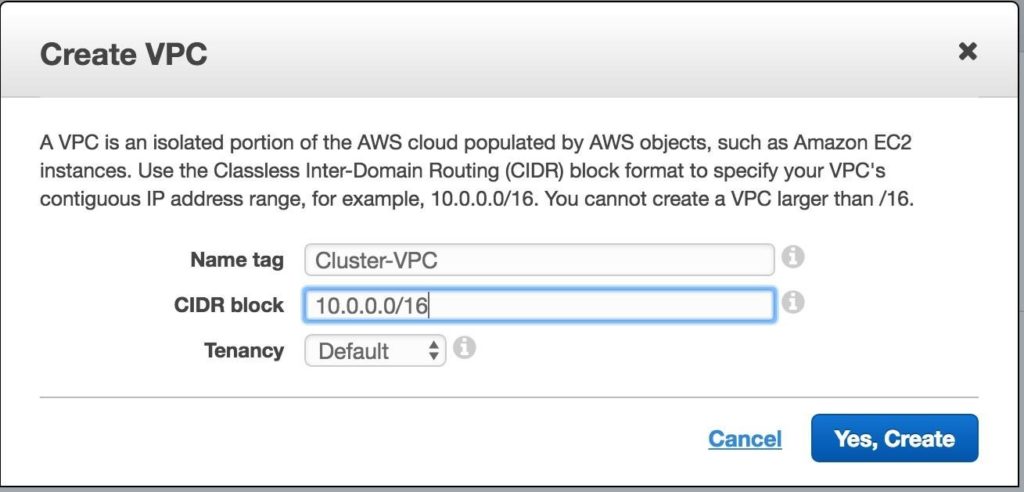

다른 접근 방식은 호스트 기반이며 Linux 서버 인스턴스에서 스토리지에 구애받지 않는 SANless 클러스터를 만드는 것입니다. HA 오버레이로서 이러한 클러스터는 사설, 공용 및 하이브리드 클라우드의 LAN과 WAN 모두에서 작동 할 수 있습니다. 또한 오버레이는 애플리케이션에 구애받지 않으므로 조직이 모든 애플리케이션에서 단일 범용 HA 솔루션을 가질 수 있습니다. 이 접근 방식은 호스트 리소스를 소비하지만 비교적 저렴하고 Linux 환경에서 쉽게 확장 할 수 있습니다.

대부분의 HA SANless 클러스터 옵션은 실시간 블록 수준 데이터 복제, 지속적인 애플리케이션 모니터링, 구성 가능한 장애 조치 / 장애 복구 정책의 조합을 제공하여 Standard Edition에서 사용할 수있는 Always On 장애 조치 클러스터 인스턴스를 사용하는 애플리케이션을 포함하여 모든 비즈니스 크리티컬 애플리케이션을 보호합니다. SQL Server의.

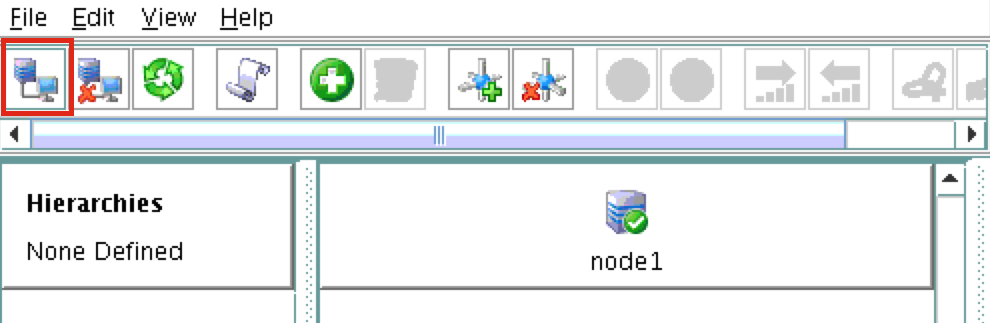

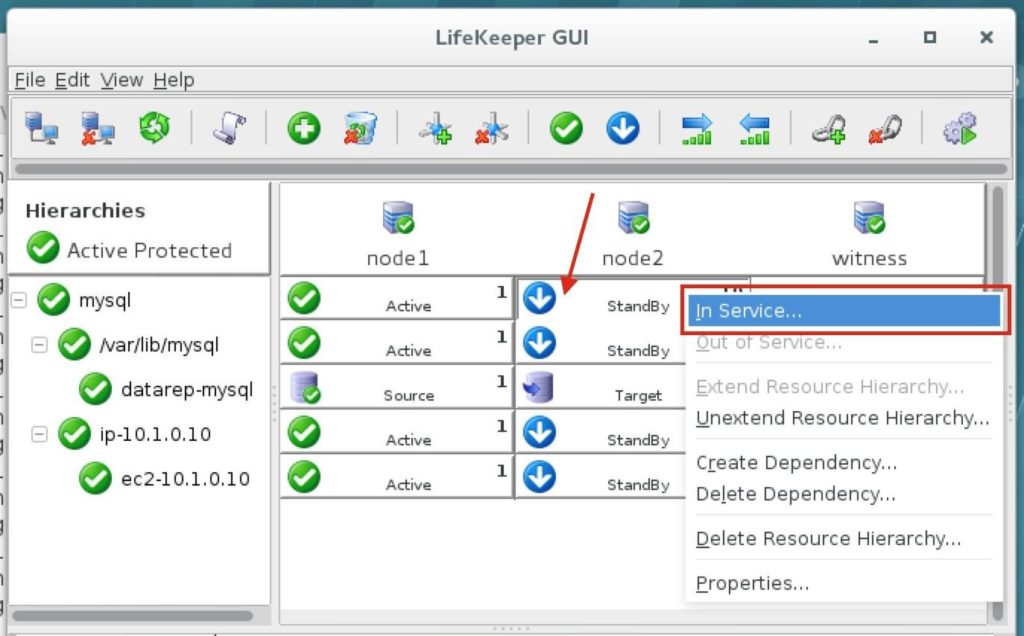

SIOS Technology Corp.는 컴퓨팅 인프라를 지원하고 최적화하는 복잡성과 일상적인 문제에서 IT를 해방하도록 설계된 고급 기능을 갖춘 Linux 용보다 강력한 HA SANless 클러스터 솔루션을 제공합니다. LifeKeeper가 포함 된 SIOS Protection Suite 솔루션은 다음을 제공합니다.

- 전체 Linux 애플리케이션 스택에 대한 지속적인 모니터링

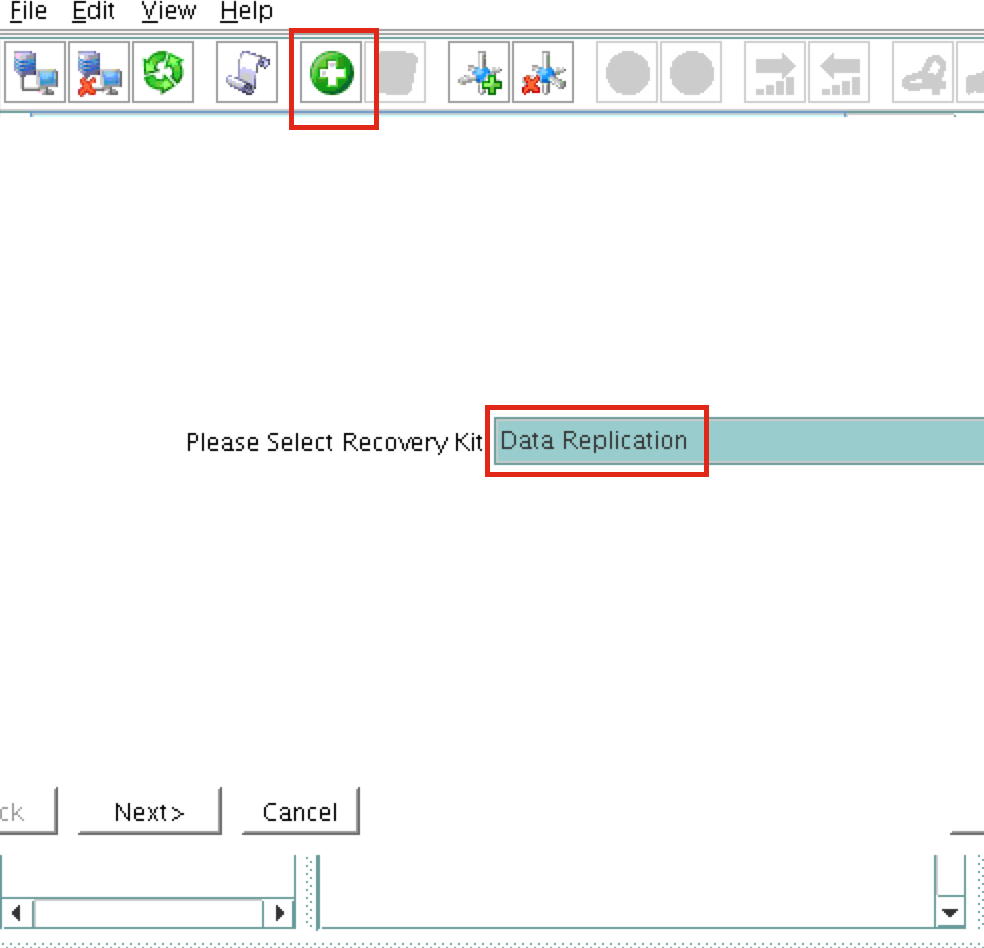

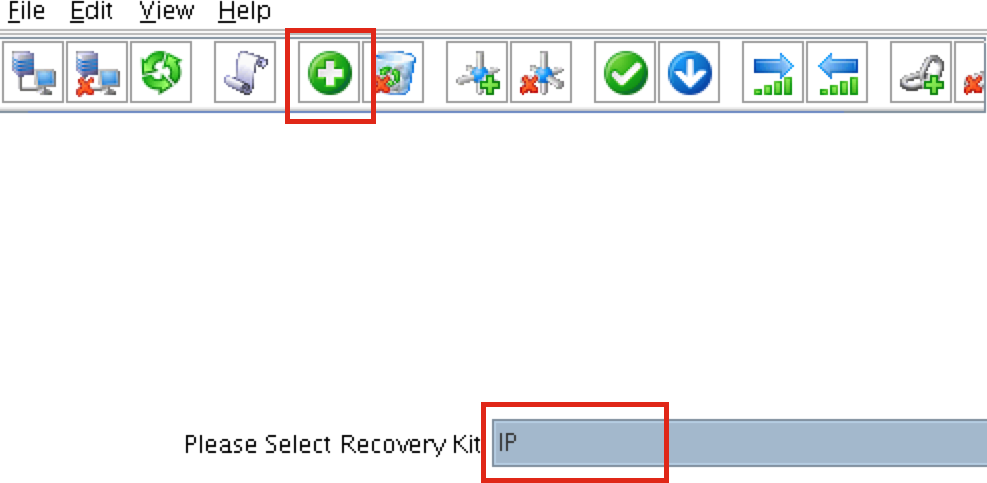

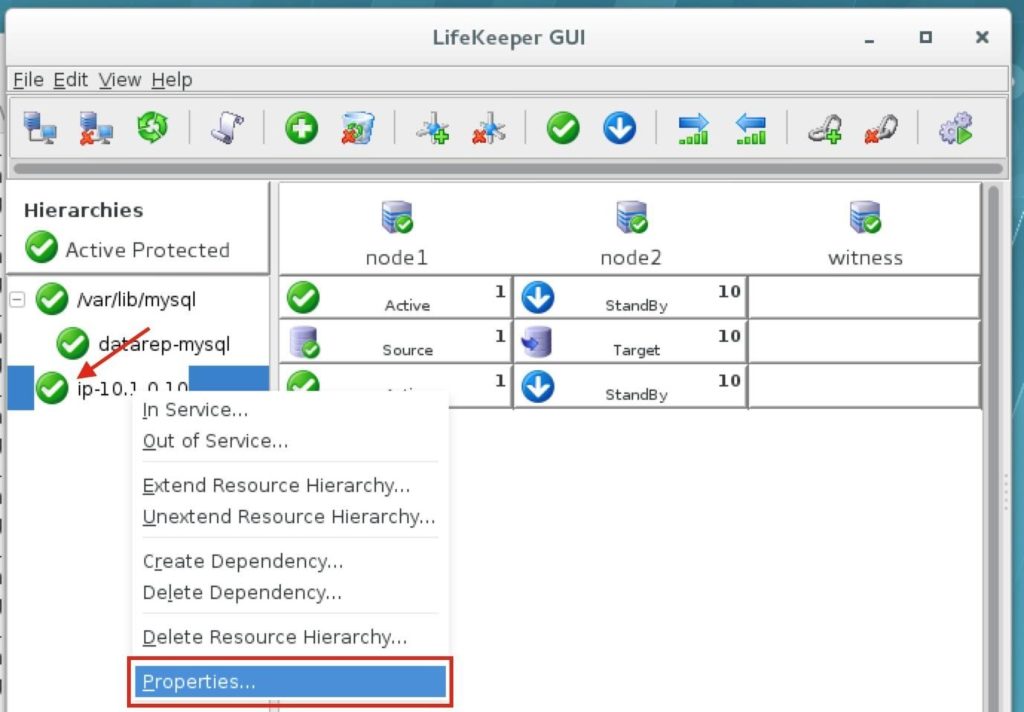

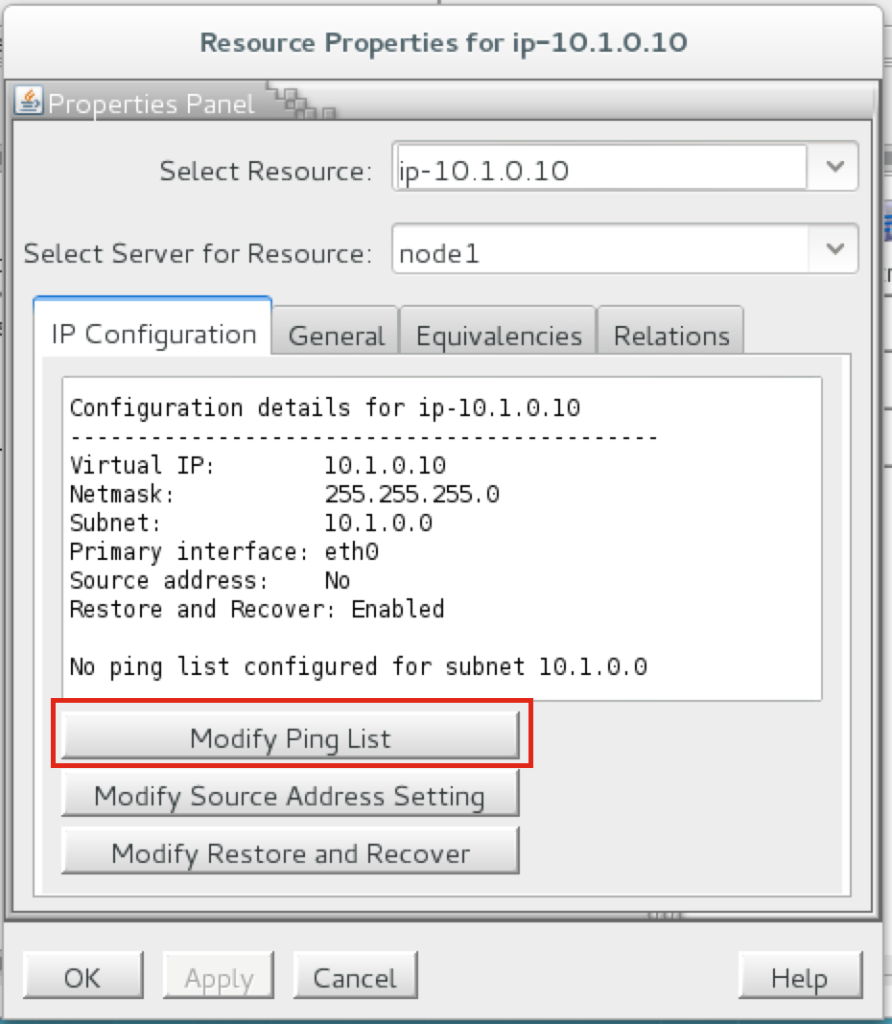

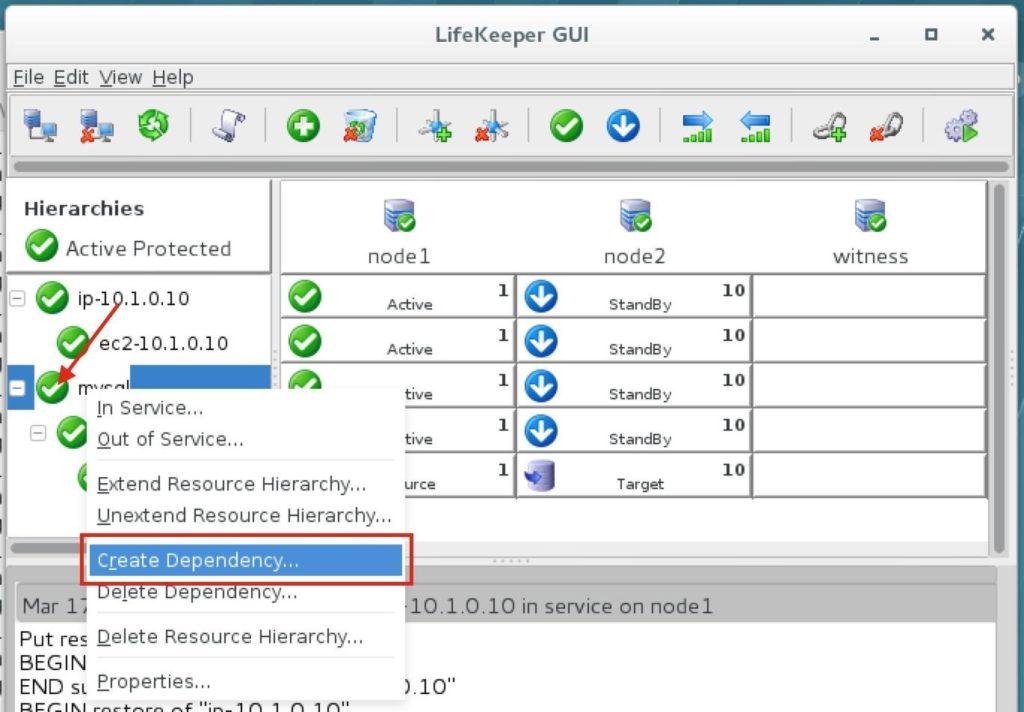

- 복잡한 애플리케이션 및 데이터베이스의 빠르고 안전한 복구 또는 페일 오버를위한 애플리케이션 복구 키트 (ARK)로 완벽한 애플리케이션 인식 보호

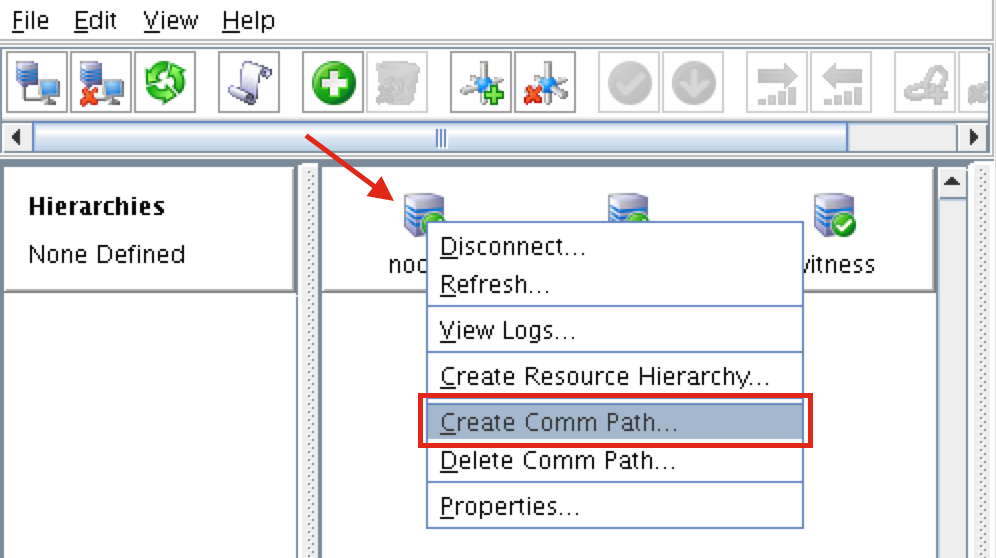

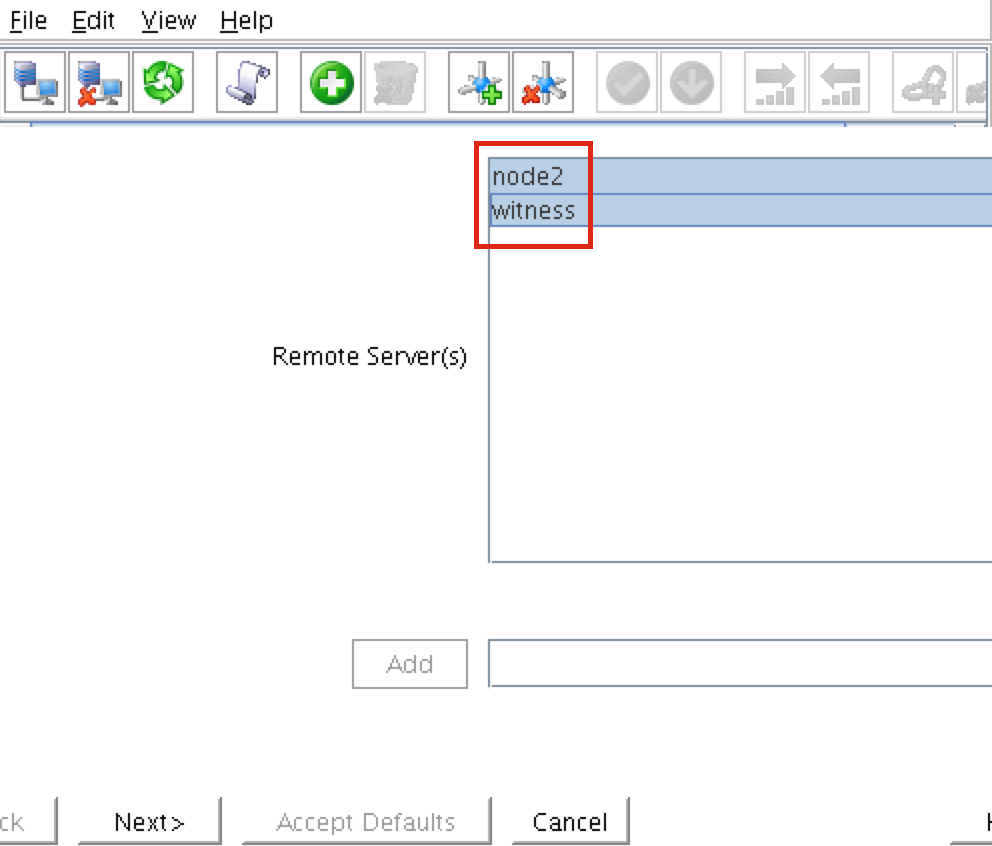

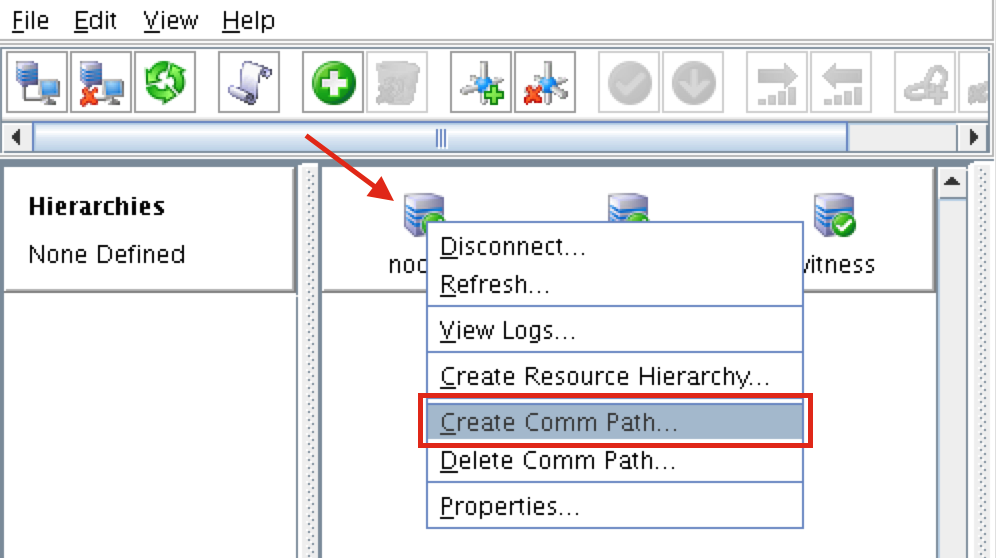

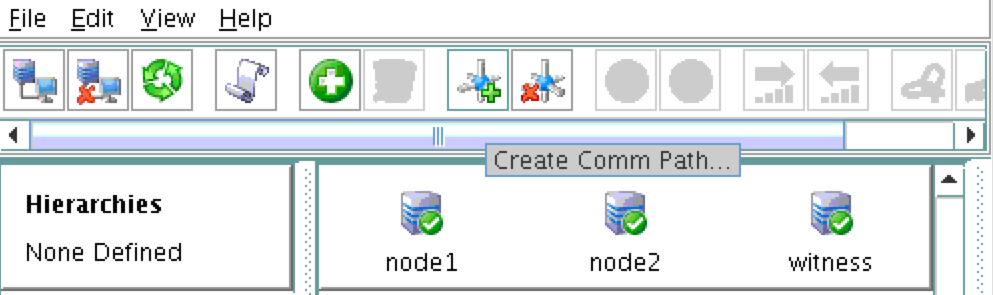

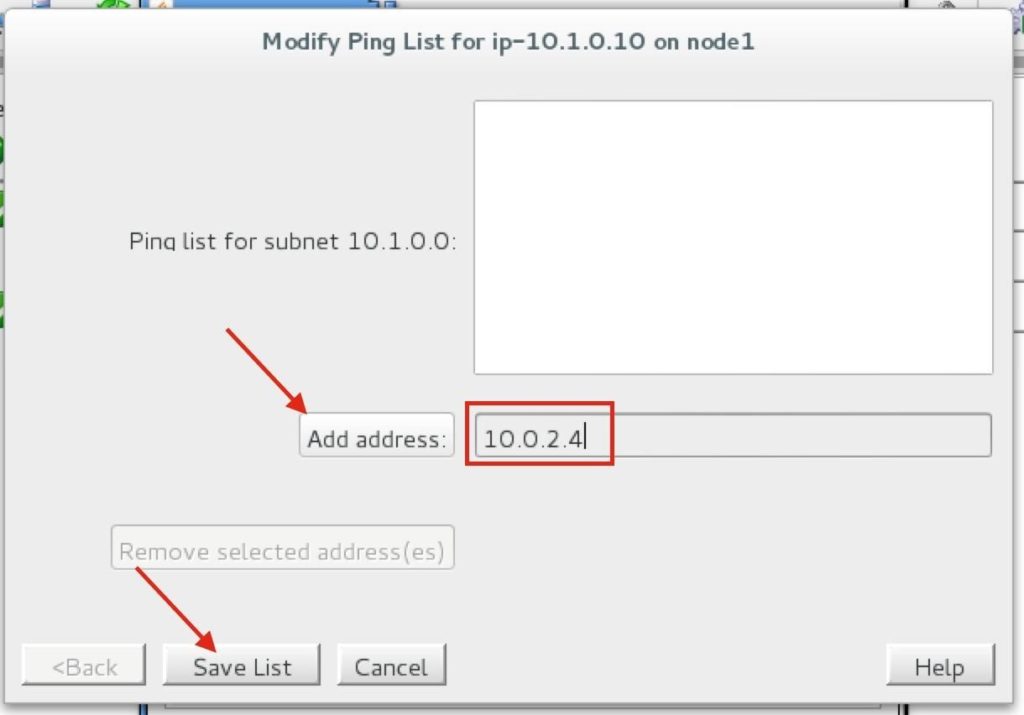

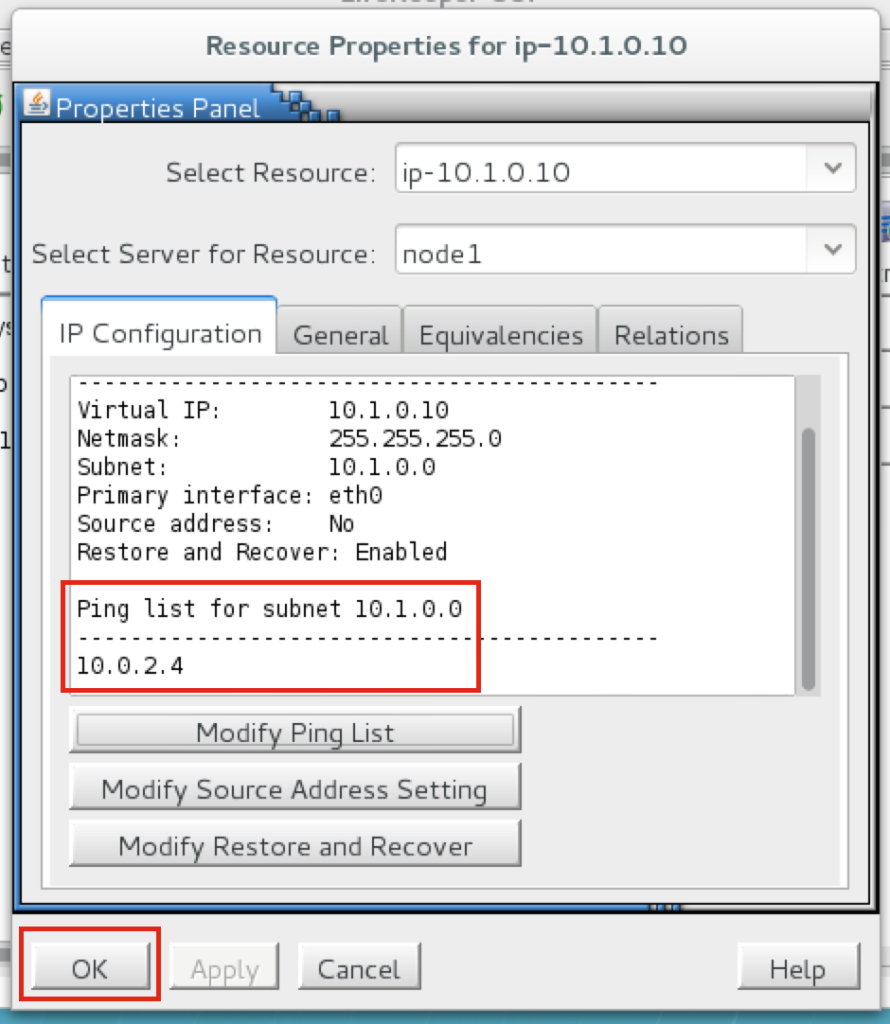

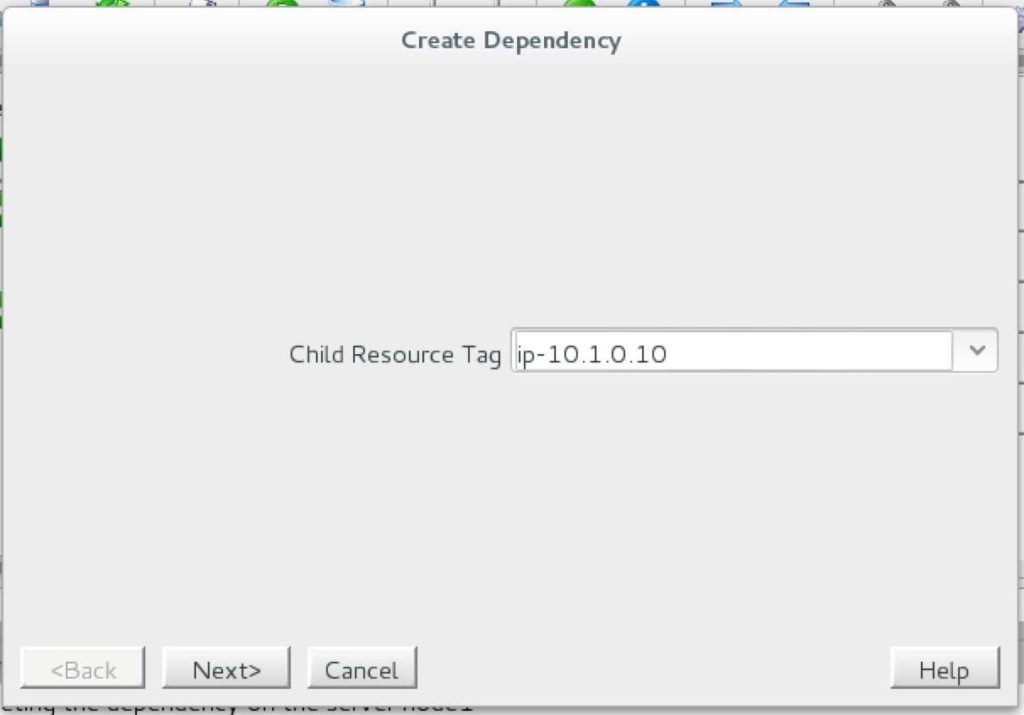

- Linux 클러스터링을위한 마법사 기반 설정

- 기존 공유 스토리지 클러스터 또는 소프트웨어를 사용하여 SANless 클러스터 구성에서 로컬 스토리지를 동기화하는 것과 같은 구성 유연성

예를 들어 SANless 클러스터는 두 개의 동시 오류를 처리 할 수 있습니다. 기본 작동은 LAN 및 WAN뿐만 아니라 사설, 공용 및 하이브리드 클라우드에서 동일합니다.

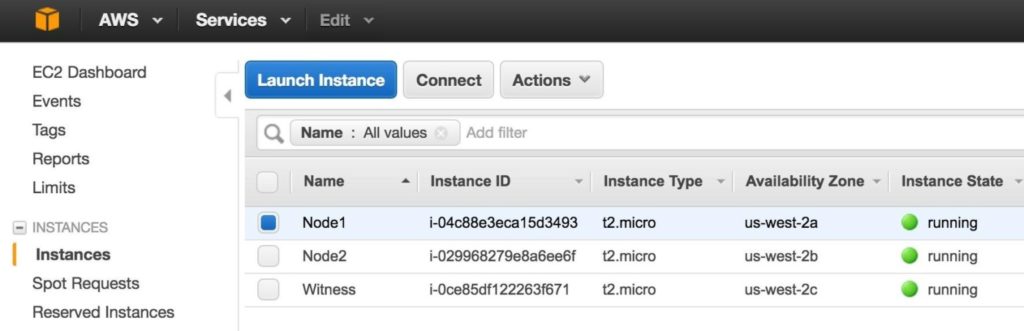

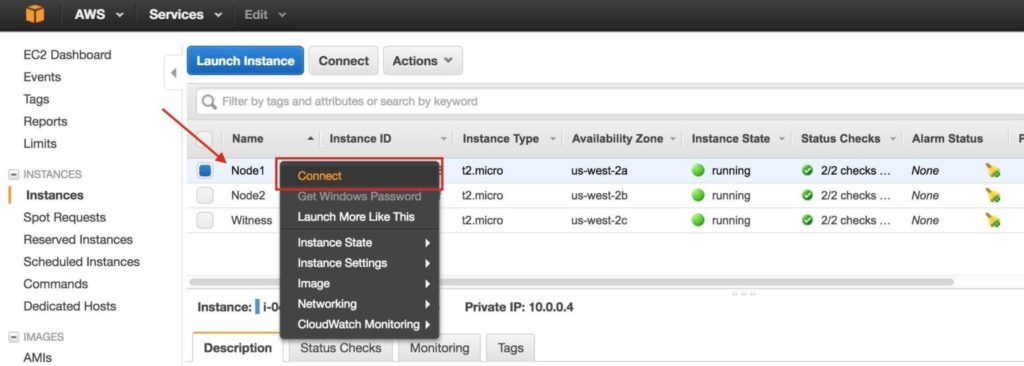

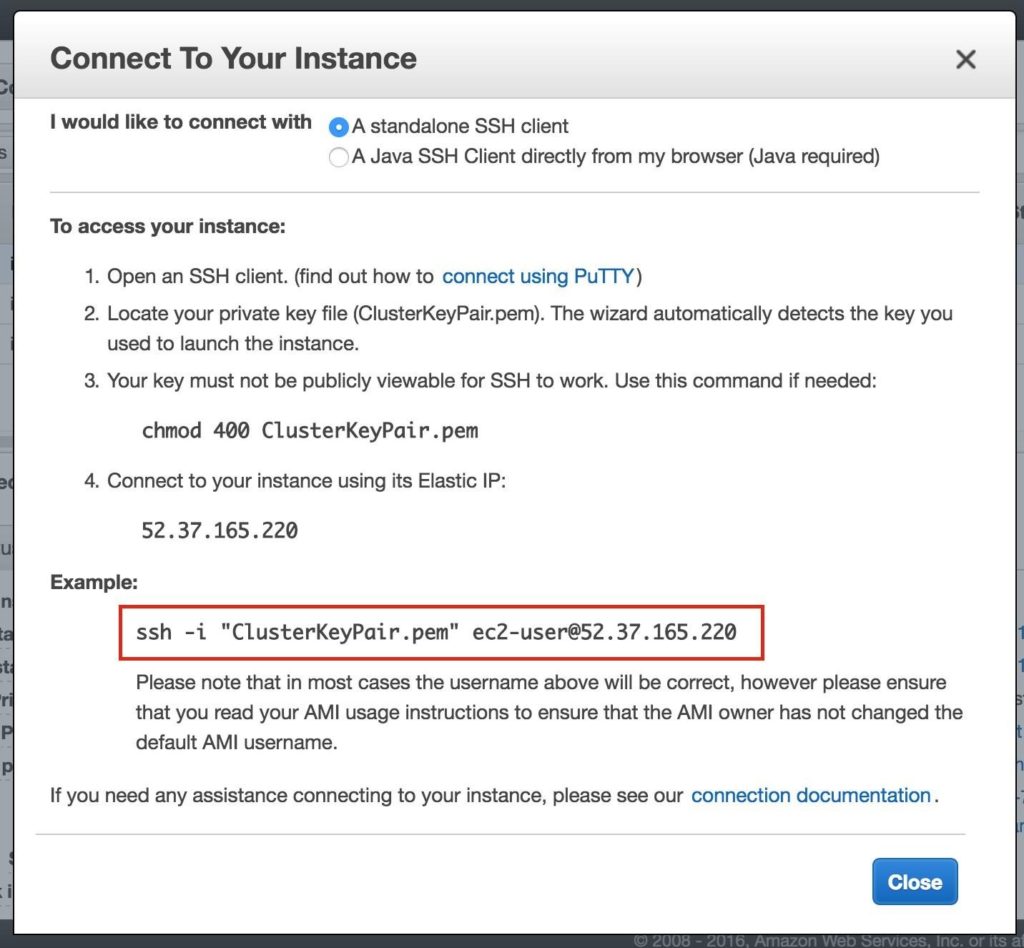

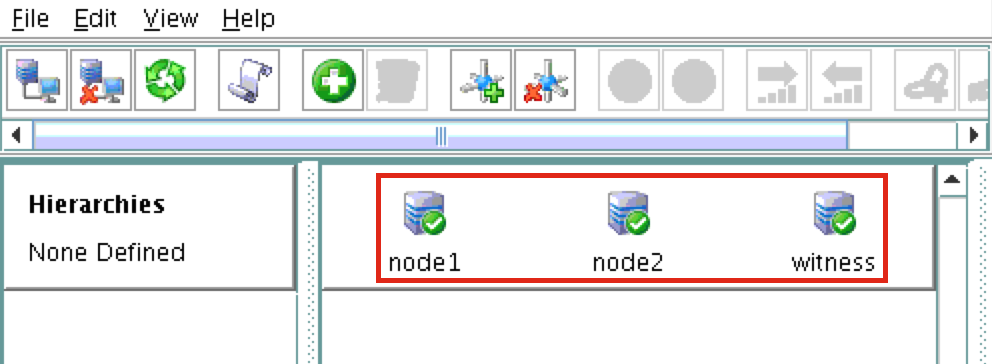

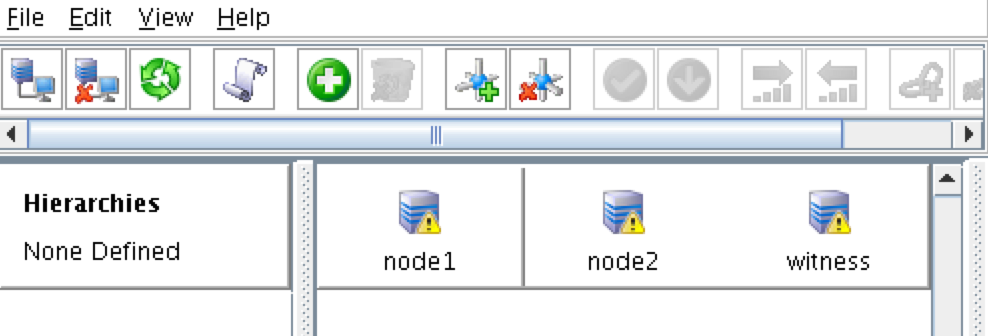

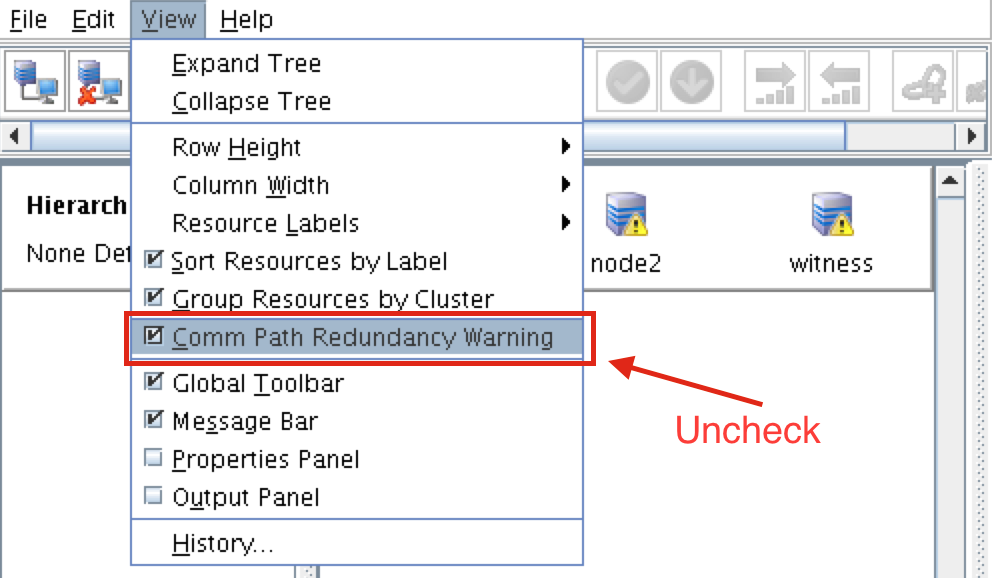

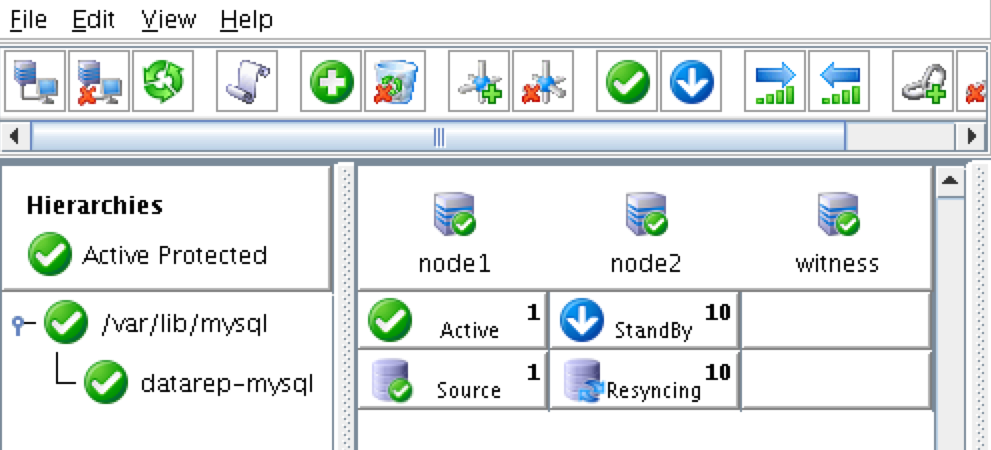

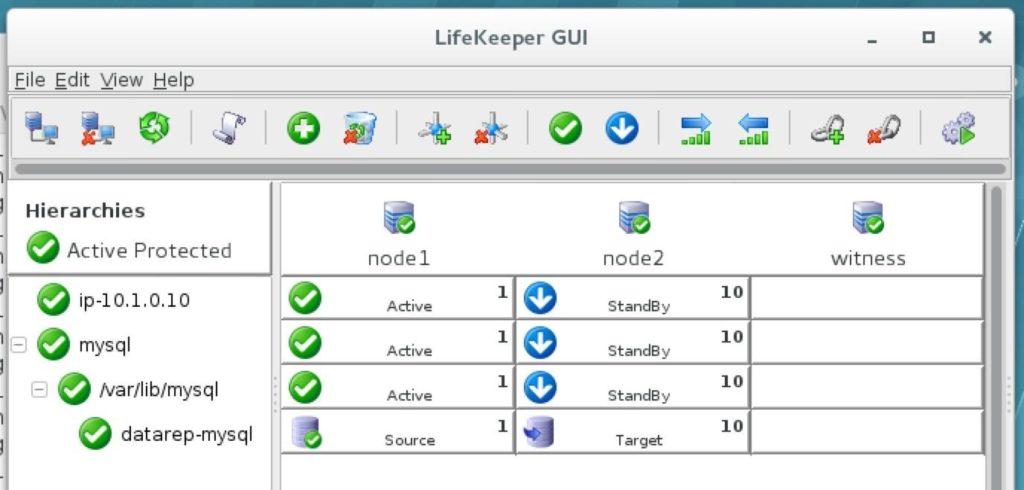

일반적인 2 노드 클러스터에서 서버 # 1은 처음에 데이터를 서버 #에 복제하는 기본 서버입니다. 문제가 발생하여 이제 기본 서버가되는 서버 # 2에 대한 장애 조치가 자동으로 트리거됩니다.

이 상황에서 IT 부서는 서버 # 1의 장애를 유발 한 모든 문제를 진단하고 수리하기 시작할 것입니다. 일단 수정되면 주 서버 또는 서버 # 2가 해당 용량에서 계속해서 데이터를 서버 # 1에 복제 할 수 있으므로 인계 될 수 있습니다.

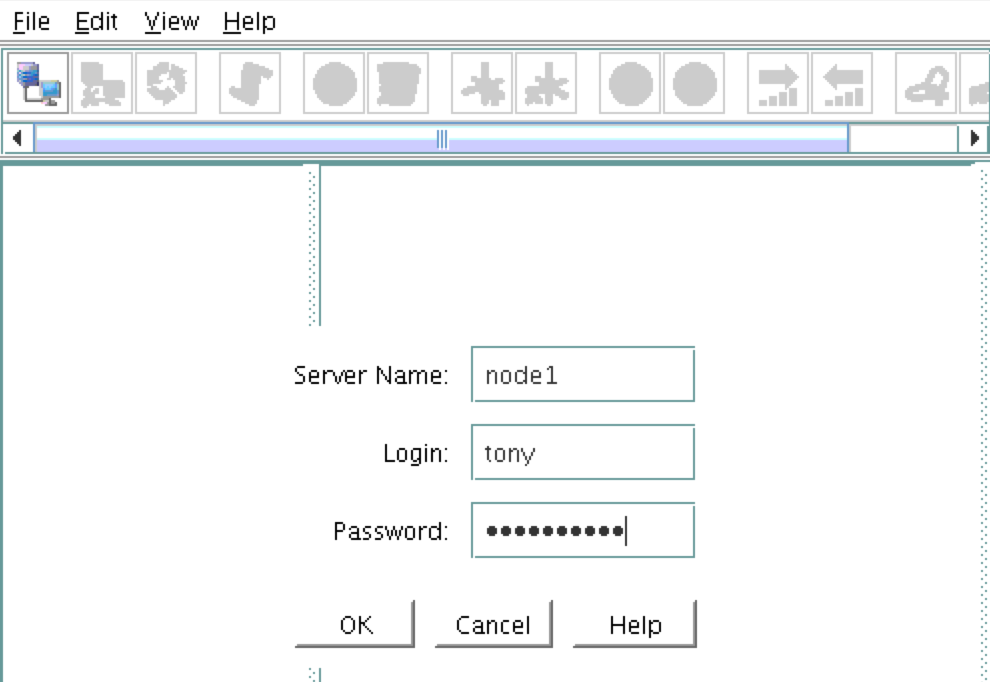

대부분의 HA SANless 클러스터링 구성에서 장애 조치는 자동이며 브라우저 기반 콘솔에서 장애 조치와 장애 복구를 모두 제어 할 수 있습니다.

SIOS LifeKeeper 및 Protection Suite 솔루션에 대한 자세한 내용은 클러스터 서버 환경 용 SIOS SAN 및 SANless 고 가용성 클러스터를 참조하세요.

SIOS의 허가를 받아 복제

백서 : Linux 환경에서 SAP를 보호하기위한 5 가지 우수 사례

백서 : Linux 환경에서 SAP를 보호하기위한 5 가지 우수 사례