| November 16, 2018 |

Pindahkan SQL Server 2008 Dan 2008 R2 Clusters Ke Azure Untuk Dukungan Diperpanjang |

| November 11, 2018 |

Pemulihan Situs Azure untuk Pemulihan Bencana |

| November 10, 2018 |

Cara Memicu Peringatan Email Dari Monitor Kinerja Windows |

| November 9, 2018 |

Cara Memicu Peringatan Email Dari Peristiwa Windows Menggunakan Windows Server 2016 |

| November 8, 2018 |

Azure Outage Post Mortem Bagian 3 |

Anda mungkin memperhatikan bahwa skrip Powershell ini mengambil empat argumen. Ini juga menugaskan mereka untuk variabel yang digunakan dalam output. Ini menyimpan nama komputer ke variabel yang digunakan sebagai bagian dari output. Dengan melakukan ini, skrip dapat digunakan untuk mengirim email di setiap Counter Persepsi Perfmon dan di server apa pun tanpa penyesuaian tambahan.

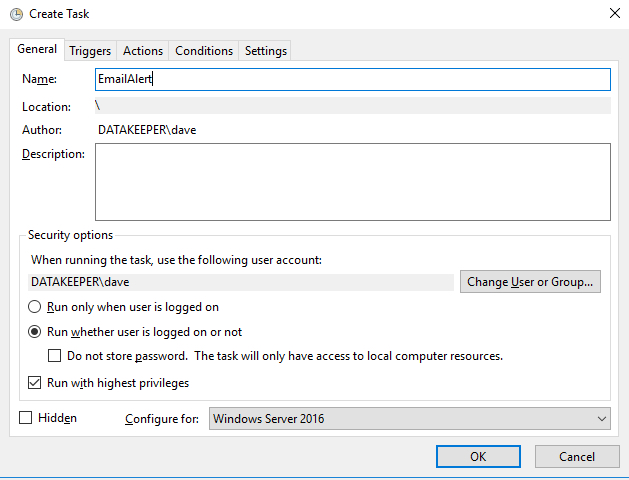

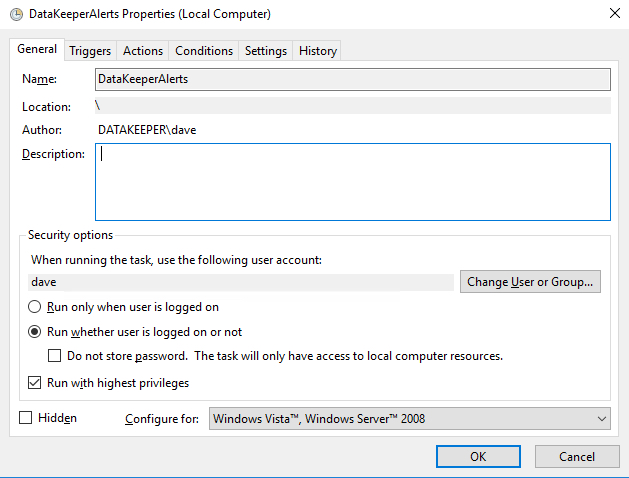

Anda mungkin memperhatikan bahwa skrip Powershell ini mengambil empat argumen. Ini juga menugaskan mereka untuk variabel yang digunakan dalam output. Ini menyimpan nama komputer ke variabel yang digunakan sebagai bagian dari output. Dengan melakukan ini, skrip dapat digunakan untuk mengirim email di setiap Counter Persepsi Perfmon dan di server apa pun tanpa penyesuaian tambahan. Berikan nama pada Tugas, Anda harus mengingatnya untuk langkah selanjutnya.

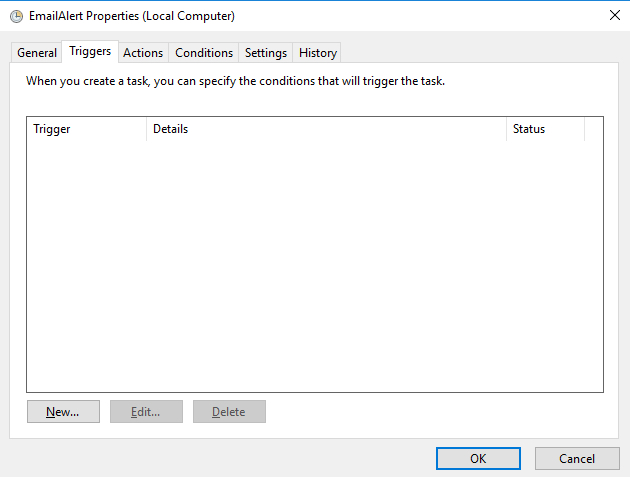

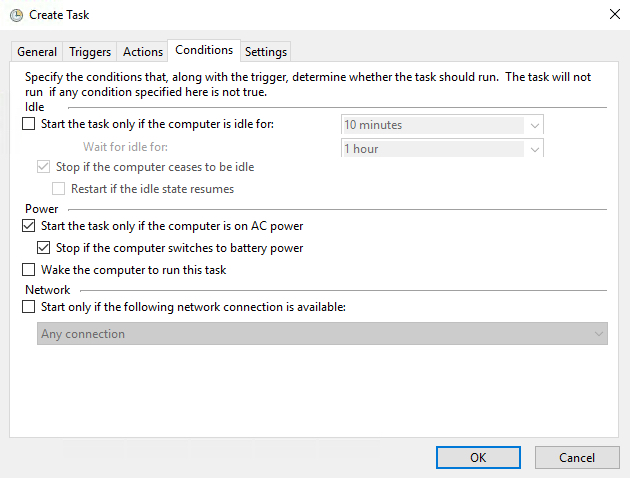

Berikan nama pada Tugas, Anda harus mengingatnya untuk langkah selanjutnya.  Perhatikan bahwa tidak ada Pemicu. Tugas ini benar-benar akan dipicu melalui Peringatan Persepsi Perfmon yang akan kita tetapkan pada Langkah 3.

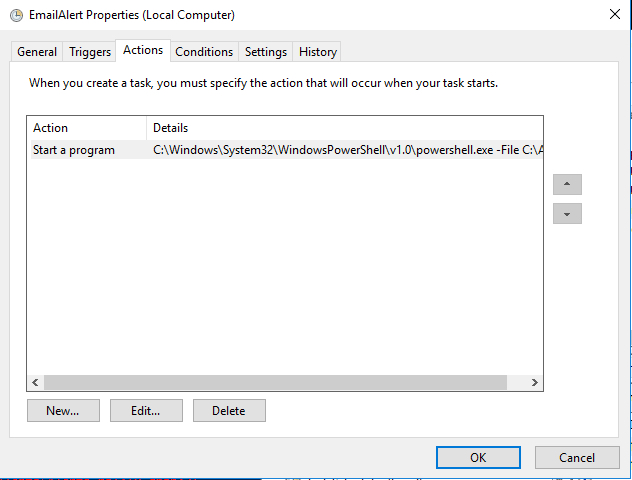

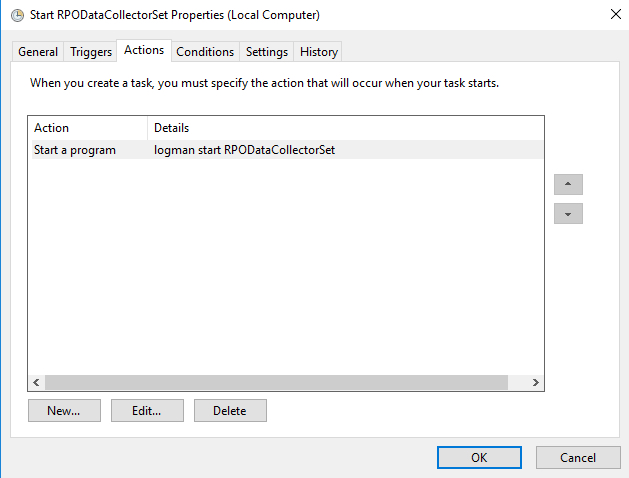

Perhatikan bahwa tidak ada Pemicu. Tugas ini benar-benar akan dipicu melalui Peringatan Persepsi Perfmon yang akan kita tetapkan pada Langkah 3.  Anda ingin mendefinisikan tindakan baru pada tab Action. Tindakannya adalah Memulai Program dan menggunakan masukan berikut. Harap sesuaikan untuk lingkungan khusus Anda. Script Program: C: Windows System32 WindowsPowerShell v1.0 powershell.exe Tambah Argumen: -File C: Alerts Alerts.ps1 $ (Arg0)

Anda ingin mendefinisikan tindakan baru pada tab Action. Tindakannya adalah Memulai Program dan menggunakan masukan berikut. Harap sesuaikan untuk lingkungan khusus Anda. Script Program: C: Windows System32 WindowsPowerShell v1.0 powershell.exe Tambah Argumen: -File C: Alerts Alerts.ps1 $ (Arg0)

T

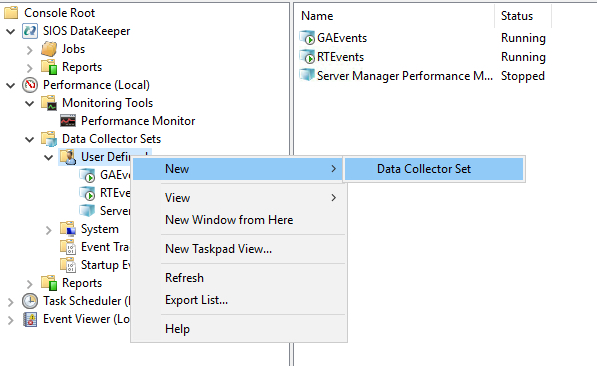

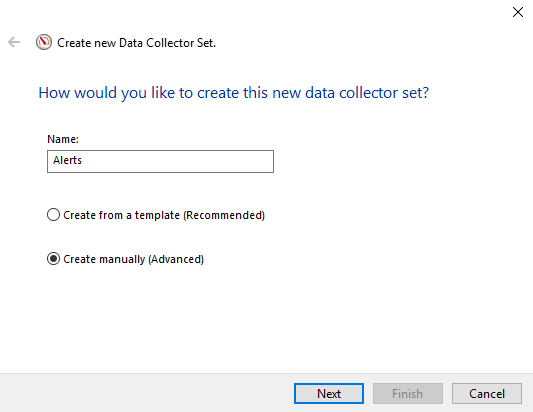

T ambahkan Penghitung Kinerja mana pun yang Anda ingin pantau dan tetapkan ambang Pemberitahuan.

ambahkan Penghitung Kinerja mana pun yang Anda ingin pantau dan tetapkan ambang Pemberitahuan.

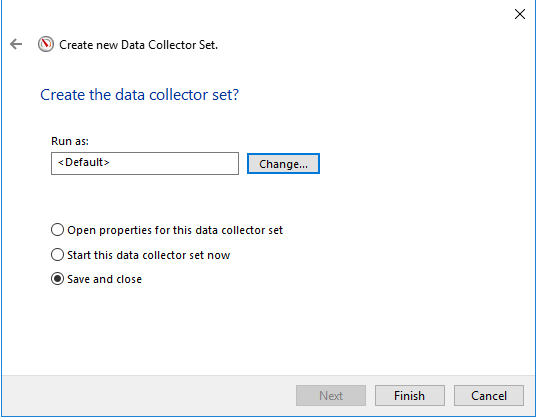

Setelah Anda membuat Kumpulan Pengumpul Data, masuki Properti dan pastikan bahwa ambang Pemberitahuan dan Interval Sampel diatur dengan benar untuk setiap Penghitung Kinerja. Perlu diingat, jika Anda mengambil sampel setiap 10 detik, maka Anda harus menerima email setiap 10 detik selama penghitung kinerja melebihi ambang yang Anda tetapkan.

Setelah Anda membuat Kumpulan Pengumpul Data, masuki Properti dan pastikan bahwa ambang Pemberitahuan dan Interval Sampel diatur dengan benar untuk setiap Penghitung Kinerja. Perlu diingat, jika Anda mengambil sampel setiap 10 detik, maka Anda harus menerima email setiap 10 detik selama penghitung kinerja melebihi ambang yang Anda tetapkan.  Jika Anda memilih entri Log di log peristiwa aplikasi tidak berharap untuk melihat entri apa pun di log peristiwa Aplikasi normal. Ini akan ditulis ke Microsoft-Windows-Diagnosis-PLA / Operasional log di direktori log Aplikasi dan Layanan.

Jika Anda memilih entri Log di log peristiwa aplikasi tidak berharap untuk melihat entri apa pun di log peristiwa Aplikasi normal. Ini akan ditulis ke Microsoft-Windows-Diagnosis-PLA / Operasional log di direktori log Aplikasi dan Layanan.  Dan akhirnya kita harus menetapkan Tugas Siaga yang akan memicu Tugas Terjadwal (EmailAlert) yang kita buat pada Langkah 2. Anda melihat bahwa kami juga melewati beberapa argumen Tugas yang digunakan oleh skrip Powershell untuk menyesuaikan email dengan kondisi kesalahan yang tepat terkait dengan Pemberitahuan.

Dan akhirnya kita harus menetapkan Tugas Siaga yang akan memicu Tugas Terjadwal (EmailAlert) yang kita buat pada Langkah 2. Anda melihat bahwa kami juga melewati beberapa argumen Tugas yang digunakan oleh skrip Powershell untuk menyesuaikan email dengan kondisi kesalahan yang tepat terkait dengan Pemberitahuan.  Setelah Data Collector dikonfigurasi dengan benar, Anda akan ingin memulainya.

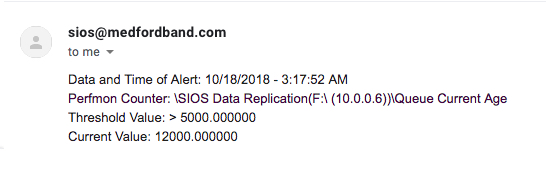

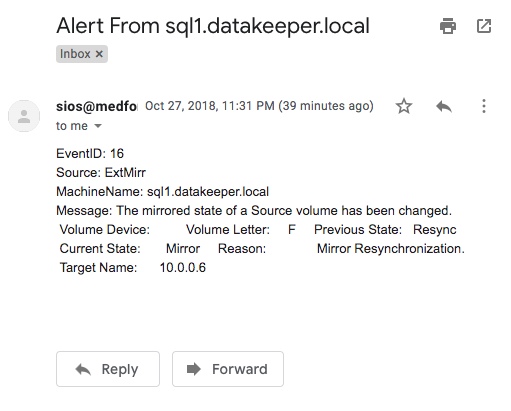

Setelah Data Collector dikonfigurasi dengan benar, Anda akan ingin memulainya.  Jika Anda mengonfigurasi semuanya dengan benar, Anda harus mulai melihat email setiap kali ambang peringatan terpenuhi. Jika tampaknya tidak berhasil, periksa yang berikut …

Jika Anda mengonfigurasi semuanya dengan benar, Anda harus mulai melihat email setiap kali ambang peringatan terpenuhi. Jika tampaknya tidak berhasil, periksa yang berikut …

Itu saja, Anda sekarang dapat menerima Lansiran email langsung dari server Anda jika ada penghitung Perfmon yang Anda pedulikan mulai tidak terkendali.

Itu saja, Anda sekarang dapat menerima Lansiran email langsung dari server Anda jika ada penghitung Perfmon yang Anda pedulikan mulai tidak terkendali.

Anda mungkin memperhatikan bahwa skrip Powershell ini menggunakan cmdlet Get-WinEvent untuk mengambil entri Entri Peristiwa terbaru berdasarkan LogName, Sumber, dan eventID yang ditentukan. Ini kemudian mem-parsing acara dan menetapkan variabel EventID, Sumber, MesinName dan Pesan yang akan digunakan untuk menulis email. Anda akan melihat bahwa LogName, Sumber, dan eventID yang ditentukan sama dengan yang akan Anda tentukan ketika Anda mengatur Tugas Terjadwal di Langkah 2.

Anda mungkin memperhatikan bahwa skrip Powershell ini menggunakan cmdlet Get-WinEvent untuk mengambil entri Entri Peristiwa terbaru berdasarkan LogName, Sumber, dan eventID yang ditentukan. Ini kemudian mem-parsing acara dan menetapkan variabel EventID, Sumber, MesinName dan Pesan yang akan digunakan untuk menulis email. Anda akan melihat bahwa LogName, Sumber, dan eventID yang ditentukan sama dengan yang akan Anda tentukan ketika Anda mengatur Tugas Terjadwal di Langkah 2.

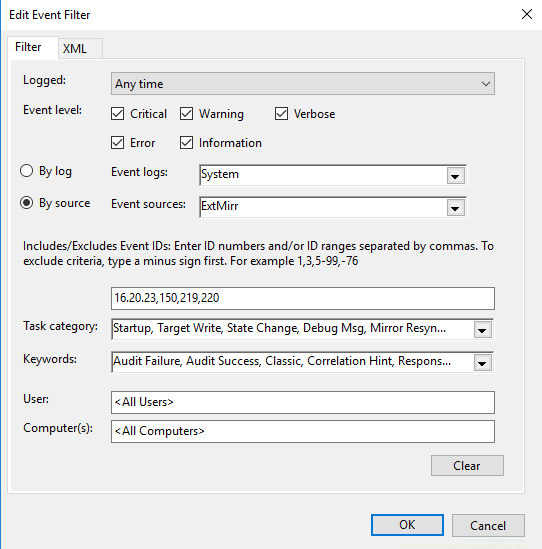

Buat acara khusus dan Filter Acara Baru seperti yang ditunjukkan d

Buat acara khusus dan Filter Acara Baru seperti yang ditunjukkan d i bawah ini … Untuk pemicu saya, saya memicu pada SIOS DataKeeper yang biasa dipantau (ExtMirr) EventID 16, 20, 23.150.219.220. Anda perlu mengatur acara Anda untuk memicu pada Peristiwa spesifik yang ingin Anda pantau. Anda dapat menempatkan beberapa Pemicu di Tugas yang sama jika Anda ingin diberi tahu tentang acara yang berasal dari log atau sumber yang berbeda.

i bawah ini … Untuk pemicu saya, saya memicu pada SIOS DataKeeper yang biasa dipantau (ExtMirr) EventID 16, 20, 23.150.219.220. Anda perlu mengatur acara Anda untuk memicu pada Peristiwa spesifik yang ingin Anda pantau. Anda dapat menempatkan beberapa Pemicu di Tugas yang sama jika Anda ingin diberi tahu tentang acara yang berasal dari log atau sumber yang berbeda.

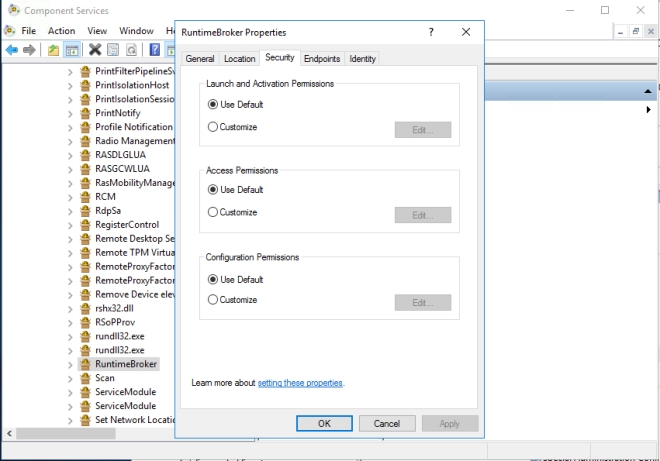

Saya tidak yakin bagaimana atau mengapa ini terjadi. Saya pikir saya lebih baik menulis semuanya kalau-kalau itu terjadi lagi karena butuh beberapa saat untuk mengetahuinya.

Saya tidak yakin bagaimana atau mengapa ini terjadi. Saya pikir saya lebih baik menulis semuanya kalau-kalau itu terjadi lagi karena butuh beberapa saat untuk mengetahuinya.

Atau bahkan lebih baik lagi. Otomatiskan Impor sebagai bagian dari proses pembuatan Anda melalui skrip Powershell setelah membuat file XML Anda tersedia di berbagi file seperti yang ditunjukkan pada contoh berikut.

Atau bahkan lebih baik lagi. Otomatiskan Impor sebagai bagian dari proses pembuatan Anda melalui skrip Powershell setelah membuat file XML Anda tersedia di berbagi file seperti yang ditunjukkan pada contoh berikut.